Etapa I s-a ocupat cu evaluarea și documentarea privind tehnologiile, ofertele si solutiile de analiza malware a terminalelor mobile, precum și cu definirea tehnologiilor și metodelor utilizate, și formularea cerințelor pentru soluțiile identificate.

Astfel au fost trecute în revistă principalele tehnologii cybersecurity care sunt folosite în piață, dar și o serie de soluții open-source. În particular a fost tratată distribuția Kali Linux care conține o suită de unele utile pentru diferite scopuri de securitate.

Au fost analizate principalelor rapoarte de securitate publicate de companii de renume. Totodată s-au identificat diverse taxonomii privind securitatea cibernetică și prin agregarea acestoa s-a propus o taxonomie finală a diferitelor categorii din securitatea cibernetică (sursă atac, obiectiv atac, vector de atac etc.).

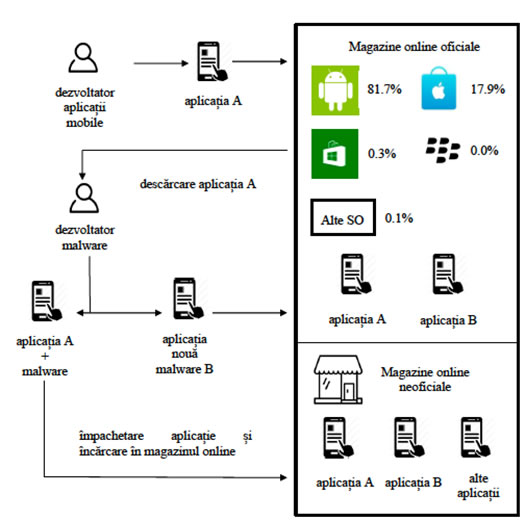

Au fost evaluate modalitățile uzuale și mai puțin uzuale de răspândire a programelor de tip malware pentru platforme mobile. Au fost descrise pe scurt cele mai cunoscute programe malware pentru dispozitive mobile, începând de la prima apariție, din anul 2004 până în prezent, în final prezentându-se pe scurt tipurile principale de malware prezente pe platforme mobile. Apoi, au fost trecute în revistă metodele de răspândire comune, precum instalare de aplicații din surse neverificate sau exploatarea unor vulnerabilități cunoscute în software TM, în final dându-se câteva informații despre metode mai puțin comune de răspândire, precum malware instalat în lanțul de distribuție sau exploatarea protocoalelor de comunicații mobile celulare.

S-au evaluat cele mai cunoscute și performante unelte software de tip forensic existente pe piață, atât comerciale cât și open-source. Rezultatul este un tabel comparativ care cuprinde cele mai importante unelte de tip forensic, evaluate din punctul de vedere al celor mai importante funcționalități pe care ar trebui să le aibă astfel de unelte. Pe baza tabelului se recomandă două produse din suita celor comerciale cât și open-source.

Au fost rezumate și privite critic cele mai importante studii și proiecte de cercetare privind detectarea comportamentului suspicios al TM. Au fost prezentate diverse abordări ale analizei statice și dinamice în detectarea comportamentului malițios al aplicațiilor precum și diferiți algoritmi și framework-uri folosite pentru acest scop. S-a ajuns la concluzia că există diverse soluții, în special pentru sistemul Android, dar nici una dintre acestea nu oferă o protecție garantată de 100%, iar istoricul acțiunilor unui dispozitiv mobil este dificil de verificat, analiza malware adresându-se doar momentului prezent.

Au fost tratate studii și proiecte de cercetare privind analiza comportamentală a aplicațiilor instalate pe TM. Au fost analizate principalele artefacte/caracteristici necesare în analiza comportamentului aplicațiilor pe TM, precum și modalități uzuale de analiză a comportamentului aplicațiilor instalate pe TM.

Au fost analizate studii și proiecte de cercetare privind dezvoltarea de firmware personalizat pentru securizarea TM împotriva programelor malițioase. Au fost trecute în revistă studii și proiecte cunoscute privind vulnerabilitățile sistemelor de operare Android personalizate, ajungându-se la concluzia că procesul de customizare introduce, in marea majoritate a cazurilor, noi vulnerabilități si noi riscuri de securitate asociate.

A fost prezentată realizarea tehnică a site-ului proiectului, precum și despre diversele măsuri luate pentru securizarea conținutului acestuia și permiterea schimbului securizat de fișiere între partenerii consorțiului.

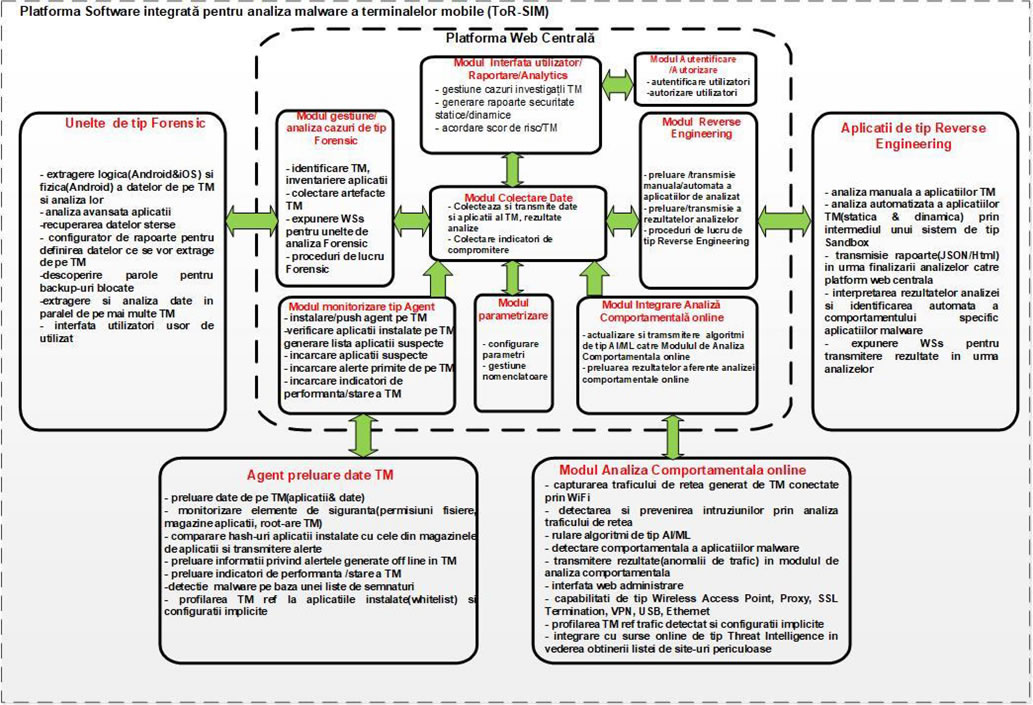

A fost stabilită arhitectura ToR-SIM, atât cea funcțională cât și cea tehnică, descriindu-se modulele funcționale, procesele de business și specificațiile tehnice.

Au fost stabilite uneltele de tip forensic ce urmează a fi folosite în soluția ToR-SIM și au fost stabilite cazurile de utilizare pentru analize de tip forensic.

S-au definit cerințele privind soluțiile pentru monitorizarea și analiza comportamentală a aplicațiilor pentru TM, precum și indicatorii ce trebuie urmăriți. În final, a fost stabilită arhitectura funcțională a agentului de monitorizare TM, precum și modalități de instalare a acestuia.

Au fost definite cerințele funcționale și metodele de analiză on-line TM, stabilindu-se cazuri de utilizare concrete pentru modulul de analiză comportamentală online a TM.

Au fost selectate utilitarele pentru pachetul software complet care să asigure funcționalități avansate de analiză de tip reverse engineering, specificându-se procedura de analiză a aplicațiilor pentru platforma mobilă Android, modul de analiză automatizată prin intermediul unui sistem de tip sandbox, dar și modul de analiză manuală a codului aplicației. Totodată a fost specificată procedura de analiză a aplicațiilor pentru platforma mobilă iOS, atât automat cât și manual. În final au fost stabilite cazuri de utilizare pentru analiza de tip reverse engineering.

Au fost întreprinși pașii în direcția dezvoltării unui concept tehnic de firmware pentru TM care să optimizeze securitatea programelor malware, prezentându-se cele mai potrivite alternative ce pot fi folosite pentru a construi un firmware personalizat.

A fost propusă o arhitectură funcțională pentru platforma software integrată de analiză malware a TM, pornind de la o serie de cazuri de utilizare, dar și arhitectura tehnică a platformei.

În final, a fost prezentat un raport de diseminare, cuprinzând activități de prezentare, stabilire de potențiale colaborări cu alte instituții, dar și publicarea de articole științifice.